旧金山--(美国商业资讯)--业界领先的资产可见性和安全公司Armis今天发布了一项新的研究,识别出对全球企业构成威胁的风险最高连接资产。调查结果强调了各种连接资产通过各种设备类别向组织引入的风险,突显了业内需要一种全面的安全策略来实时保护组织的完整攻击面。

本新闻稿包含多媒体。此处查看新闻稿全文: https://www.businesswire.com/news/home/20230905134296/zh-CN/

Armis首席技术官兼联合创始人Nadir Izrael表示:“不断为全球企业灌输相关知识,让他们了解到,因托管和非托管资产而导致其受到攻击的风险不断演变并且与日俱增,这是我们的一项关键任务。这些情报对于帮助相关组织抵御恶意网络攻击至关重要。如果没有这些情报,商业、安全和IT领域的领导者就会被蒙在鼓里,并且容易受到不良行为者利用其盲点所发动的攻击。”

Armis的研究由Armis资产情报引擎进行分析,其重点关注尝试攻击次数最多的连接资产、武器化的常见漏洞和暴露情况(Common Vulnerabilities and Exposures,简称“CVE”)以及高风险评级,以确定风险最高的资产。

尝试攻击次数最多的资产

Armis发现,攻击尝试次数最多的前10名资产类型分布在各个资产类型中:IT、OT、IoT、IoMT、个人物联网(IoPT)和楼宇管理系统(BMS)。这表明,攻击者更关心他们对资产的潜在访问权限,而不是其类型,因此安全团队更加需要将所有物理和虚拟资产作为其安全策略的一部分来进行管理。

攻击尝试次数最多的前10种设备类型:

Armis研究部首席技术官Tom Gol表示:“恶意行为者有意将这些资产作为攻击目标,因为它们可以从外部获取,并且具有广泛而复杂的易受攻击面,以及已知的武器化CVE。破坏这些资产对企业及其客户的潜在影响也是造成攻击次数最多的一个关键因素。工程工作站与工厂的所有控制器相连,成像工作站会从医院收集私人患者数据,而UPS则可以作为进入关键基础设施实体的接入点,这使得所有这些资产都成为具有不同计划的恶意行为者的有吸引力的目标,比如部署勒索软件或在对国家发起攻击的情况下对社会造成破坏。IT领导者需要优先考虑资产情报网络安全,并应用补丁来缓解这种风险。”

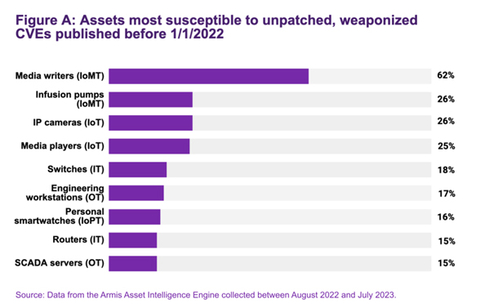

具有未打补丁、武器化CVE的资产容易受到利用

研究人员发现,大量网络连接资产容易受到2022年1月1日之前发布的未打补丁、武器化CVE的影响。Armis仔细查看了2022年8月至2023年7月期间拥有这些CVE的每种类型设备的最高百分比,确定了图A中所示的列表。这些未修补的资产给企业带来了重大风险。

具有高风险评级的资产

Armis还研究了具有最常见高风险因素的资产类型:

Armis对关键基础设施行业风险最高的OT和ICS设备以及临床环境中风险最高的医疗和物联网设备进行了额外研究。

有关Armis的更多信息,请访问www.armis.com。

关于Armis

Armis是领先的资产可见性和安全公司,提供业界首个统一的资产智能平台,旨在解决联网资产带来的新攻击和攻击面越来越大的问题。《财富》100 强公司信任我们实时、持续的保护,可全方位查看IT、云端、物联网设备、医疗设备(IoMT)、运营技术(OT)、工业控制系统(ICS)和5G中的所有托管和非托管资产。Armis提供被动网络资产管理、风险管理和自动执行。Armis 是一家私营公司,总部位于美国加利福尼亚州。

免责声明:本公告之原文版本乃官方授权版本。译文仅供方便了解之用,烦请参照原文,原文版本乃唯一具法律效力之版本。

在 businesswire.com 上查看源版本新闻稿: https://www.businesswire.com/news/home/20230905134296/zh-CN/

CONTACT:

Rebecca Cradick

全球传媒高级总监

Armis

pr@armis.com

来源:Armis资产情报引擎在2022年8月至2023年7月期间收集的数据。